Experte für Business Continuity Management und Risikomanagement mit über zehn Jahren Erfahrung in der Beratung von Unternehmen aus dem Bereich kritische Infrastrukturen. Sein Fokus liegt auf der Umsetzung praxisnaher Resilienzstrategien sowie der Integration internationaler Standards wie ISO 22301 und ISO 27001. Im Noveledge-Netzwerk bringt er sein Fachwissen ein, um Organisationen bei der nachhaltigen Stärkung ihrer Widerstandsfähigkeit zu unterstützen.

Inhaltsverzeichnis

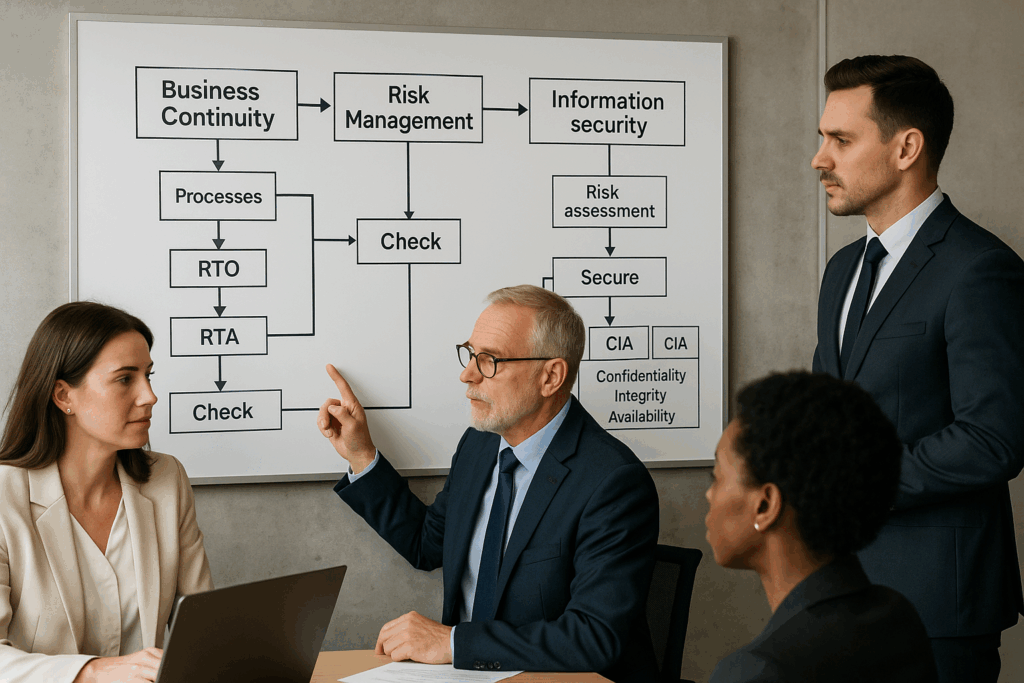

Zusammenspiel

Business Continuity, Risikomanagement und Informationssicherheit

Resilienz-Community

Standards als Organisationsrahmen

Säulen der organisatorischen Resilienz

Von Informationssicherheit bis Business Continuity Management

Die Resilienzprinzipien

Organisatorische Resilienz entsteht nicht aus einer Einzeldisziplin, sondern aus dem koordinierten Zusammenspiel von Führung, Kultur, Information, Ressourcen, integrierten Managementdisziplinen und einem dauerhaften Verbesserungs- und Bewertungszyklus. ISO 22316 bildet dafür den normativen Rahmen; ISO 22301, ISO/IEC 27031, BS 65000, NIST SP 800-160 Vol. 2 und ENISA ergänzen ihn um konkrete Leitplanken und Test-/Bewertungsansätze.

- Koordinierter Ansatz über Disziplinen

Resilienz verlangt die Ausrichtung und Koordination von BCM, RM, ISMS, Krisenmanagement, Veränderungs-/Projektmanagement etc. (ISO 22316, 4.2; 5.8).

Das Ziel: disziplinübergreifende Kohärenz statt Silos.

Praxisanker: BS 65000 betont genau diese Integration auf strategischer Ebene; es ist ein Orientierungsstandard für organisatorische Resilienz.

- Gemeinsame Vision & Zielklarheit

Eine klare, geteilte Zielrichtung schafft die Basis, um Entscheidungen im Sinne der Resilienz zu treffen (ISO 22316, 5.2).

Praxisanker: ISO 22301 ordnet Ziele ins Managementsystem ein (Kap. 6.2) und koppelt sie mit Messen/Review (Kap. 9).

- Kontext verstehen & aktiv beeinflussen

Resiliente Organisationen verstehen ihren Kontext (interne/externe Abhängigkeiten, Stakeholder) und gestalten ihn mit (ISO 22316, 5.3; Einleitung).

Praxisanker: ISO 22301 Kap. 4 (Kontext) und Verweise auf ISO 31000/IEC 31010 schaffen die Risiko-Brücke.

- Wirksame, befähigende Führung

Führung priorisiert Resilienz, stellt Mittel bereit und verankert Verantwortlichkeiten (ISO 22316, 5.4).

Praxisanker: ISO 22301 Kap. 5 (Leadership) macht Führungsverantwortung und Politik verbindlich.

- Resilienzfördernde Kultur

Kultur als Nährboden: Lern-, Melde- und Fehlerkultur sowie Entscheidungsfähigkeit unter Unsicherheit (ISO 22316, 5.5).

Praxisanker: Hollnagel’s vier Potenziale – Monitoren, Antizipieren, Reagieren, Lernen, operationalisieren Kultur in Verhalten.

- Gemeinsame Informationen & Wissen

Informationsfluss und Wissensmanagement sind zentral (ISO 22316, 5.6).

Praxisanker: ISO 22301 Kap. 7.4/7.5 (Kommunikation/Dokumentation) und 8.4.3 (Warnung/Kommunikation) binden Kommunikation in Pläne und Übungen ein.

- Verfügbarkeit & Anpassungsfähigkeit von Ressourcen

Ressourcen (Menschen, Standorte, ICT, Lieferkette) verfügbar, skalierbar, umsteuerbar halten (ISO 22316, 5.7).

Praxisanker: ISO/IEC 27031 liefert das Rahmenwerk für ICT-Readiness im Sinne der BC-Ziele (RTO/RPO, DR-Fähigkeiten).

- Kontinuierliche Verbesserung

Resilienz entsteht aus Messung, Auswertung, Korrekturmaßnahmen (ISO 22316, 5.9; 6.1–6.4).

Praxisanker: ISO 22301 Kap. 8.5 (Übungsprogramm), 8.6 (Bewertung), 9 (Leistungsbewertung), 10 (Verbesserung) – PDCA auf Resilienz gemappt.

- Antizipieren & Bewältigen von Veränderungen

Proaktiv antizipieren, puffern, anpassen (ISO 22316, 5.10).

Praxisanker: NIST SP 800-160 Vol. 2 beschreibt Cyber-Resilienz explizit als Anticipate – Withstand – Recover – Adapt (System-Ingenieuransatz, übertragbar auf OT/IT-Landschaften).

Praxis-Vertiefungen und Test-/Bewertungsbrücke

- Testen & Üben als Resilienz-Motor:

ISO 22301 fordert ein programmatisches Übungs-/Review-Regime mit Berichten und Maßnahmen (8.5, 8.6; PDCA 9–10). Damit werden Resilienzprinzipien mess- und nachweisbar (RTA ↔ RTO, Rollen/Kommunikation, Lieferkette).

- ICT-Readiness konkretisieren:

ISO/IEC 27031 übersetzt Zielzeiten und Abhängigkeiten in IRBC-Fähigkeiten* (Monitoring, Wiederanlauf, Failover/DR, Übungstypen).

*ICT Readiness for Business Continuity – also die Bereitschaft/Fähigkeit der Informations- und Kommunikationstechnik (IKT), die Business Continuity zu unterstützen (ISO/IEC 27031).

- Cyber-Resilienz operationalisieren:

NIST 800-160 Vol. 2 liefert Konstrukt-Kataloge (z. B. Deception, Diversity, Segmentation, Redundancy, Analytics) und Architektur-Patterns zur Umsetzung der vier Fähigkeiten.

- Sektorale Stresstests:

European Network and Information Security Agency (ENISA) Handbook for Cyber Stress Tests (2025)* beschreibt aufsichtsnahe Resilienz-Stresstests (u. a. unter NIS2/CER/DORA) – gut nutzbar als Blaupause für organisationsweite Resilienzprüfungen (Abhängigkeiten, Systemik, Wiederanlauffähigkeit).

*Leitfaden der EU-Agentur für Cybersicherheit (ENISA), der beschreibt, wie Behörden systematisch „Cyber-Stresstests“ für kritische Sektoren planen und durchführen können.

- Strategischer Rahmen: BS 65000 (Guidance) stützt die „Gesamtsystem“-Perspektive und verweist auf Integration, Reife und Bewertung; trotz „withdrawn“ weiterhin als Referenzrahmen verbreitet.

Ein Zusammenspiel von Business Continuity, Risikomanagement und Informationssicherheit

Resilienz ist längst mehr als ein Schlagwort. Für Organisationen – ob Industrieunternehmen, kritische Infrastrukturen oder kleine und mittelständische Unternehmen – bedeutet Resilienz die Fähigkeit, Störungen und Krisen nicht nur zu überstehen, sondern gestärkt daraus hervorzugehen. Entscheidend ist hierbei, dass Resilienz nicht isoliert in einzelnen Fachbereichen gedacht wird, sondern als Gesamtsystem, das vorhandene Strukturen, Prozesse und Methoden integriert.

Ein zentrales Fundament für diese Betrachtung bilden Business Continuity Management (BCM), Risikomanagementund Informationssicherheit. Diese Systeme greifen unter anderem ineinander, wenn sie über eine Analyse miteinander verbunden werden.

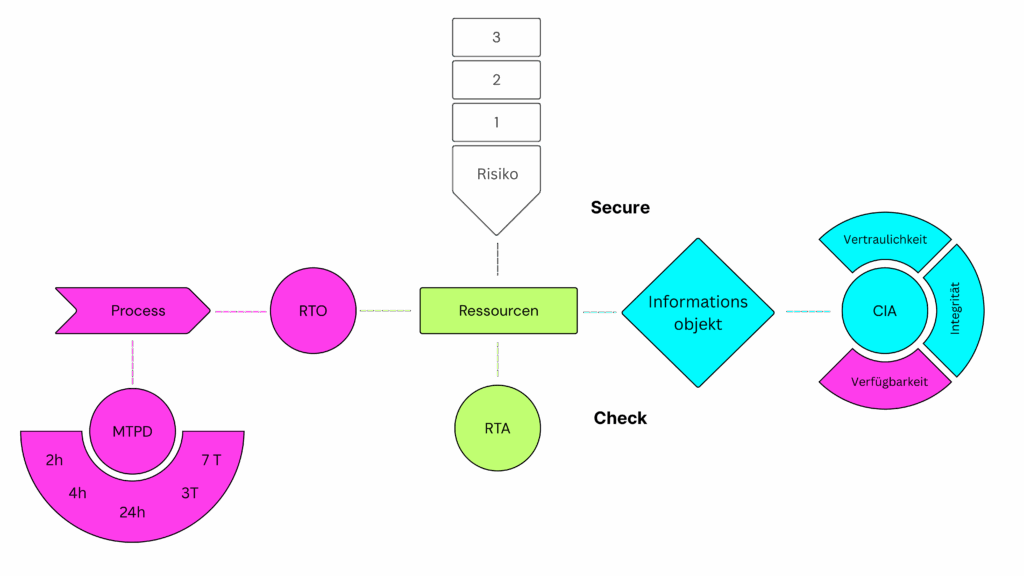

Die Prozessperspektive: Von MTPD zu RTO

Jeder resiliente Ansatz beginnt mit den Prozessen. Sie erhalten im Rahmen einer Business Impact Analyse (BIA) zunächst eine Maximum Tolerable Period of Disruption (MTPD) – also die maximale Ausfallzeit, die nicht überschritten werden darf, ohne dass existenzielle Schäden drohen.

Aus dieser MTPD wird die Recovery Time Objective (RTO) abgeleitet: die angestrebte Wiederherstellungszeit, die sicherstellt, dass die MTPD nicht überschritten wird.

Ressourcen und deren Wiederanlauf: RTA im Fokus

Um die Prozesse innerhalb der RTO wiederherstellen zu können, müssen die notwendigen Ressourcen identifiziert werden: IT-Systeme, Anlagen, Gebäude, Personal oder auch externe Dienstleister. Für jede Ressource wird eine Recovery Time Actual (RTA) bestimmt, also die tatsächliche Wiederanlaufzeit.

Hier liegt der erste kritische Abgleich:

- RTA vs. RTO – Kann die Ressource schnell genug wiederhergestellt werden, um den Prozess in der geforderten Zeit verfügbar zu machen?

- RTA vs. MTPD – Wird die maximal tolerierbare Ausfallzeit insgesamt eingehalten?

Dieser Abgleich ist der zentrale Check im Modell: Nur wenn Prozesszeiten (MTPD/RTO) und Ressourcenzeiten (RTA) kompatibel sind, ist die Resilienz gewährleistet.

Risikourteilung: Secure

Mit dem zeitlichen Abgleich allein ist es nicht getan. Es bedarf einer Risikourteilung der Ressourcen: Welche Gefahren bedrohen ihre Verfügbarkeit? Welche Eintrittswahrscheinlichkeit und welches Schadensausmaß sind denkbar? Hier setzt das Risikomanagement an und definiert Maßnahmen, die die Ressourcen absichern. Dieser Aspekt wird im Modell mit dem Begriff Secure beschrieben.

Informationssicherheit: CIA-Level und Schutzbedarfsanalyse

Ressourcen beinhalten oft Informationsobjekte, deren Schutzbedarfe gesondert bewertet werden müssen. Die Informationssicherheit bringt hier die Schutzbedarfsanalyse ins Spiel, die sich an den CIA-Kriterien orientiert:

- Confidentiality (Vertraulichkeit)

- Integrity (Integrität)

- Availability (Verfügbarkeit)

Besonders die Availability ist eng mit den zuvor ermittelten RTO-Werten verbunden. Informationsobjekte – und damit die Ressourcen, die sie tragen – müssen innerhalb der MTPD bzw. RTO verfügbar sein. Andernfalls entsteht eine direkte Lücke in der Resilienz.

Resilienz als Querschnittsaufgabe

Das Zusammenspiel aus BCM, Risikomanagement und Informationssicherheit verdeutlicht: Resilienz ist keine Einzeldisziplin. Nur wenn alle Elemente integriert betrachtet werden, ergibt sich ein konsistentes Bild:

- Prozesse definieren MTPD und RTO.

- Ressourcen werden identifiziert und hinsichtlich ihrer RTA bewertet.

- Risiken der Ressourcen werden beurteilt und abgesichert.

- Informationsobjekte erhalten ihre Schutzbedarfsanalyse mit CIA-Klassifizierung, wobei die Availability unmittelbar an RTO/MTPD gekoppelt ist.

- Im Check werden alle Parameter abgeglichen, um Konsistenz und Machbarkeit sicherzustellen.

So entsteht ein System, das nicht nur auf Krisen reagiert, sondern vorausschauend Schwachstellen identifiziert und integrativ absichert.

Von der Theorie zur Umsetzung

Ob Industrieunternehmen, Betreiber kritischer Infrastrukturen oder mittelständisches Unternehmen: Resilienz erfordert ein Denken in Abhängigkeiten und Schnittstellen. Das hier skizzierte Modell verdeutlicht, dass Business Continuity, Risikomanagement und Informationssicherheit keine konkurrierenden Systeme sind, sondern Bausteine einer gemeinsamen Architektur.

Die Visualisierung – vom Prozess über die Ressource bis hin zum Informationsobjekt und der finalen Risiko- und Zeitprüfung – macht deutlich: Resilienz ist ein Gesamtsystem, das in seiner Verzahnung wirkt. Wer es schafft, diese Systeme strukturiert zusammenzuführen, legt den Grundstein für eine Organisation, die nicht nur widerstandsfähig, sondern auch zukunftssicher ist.

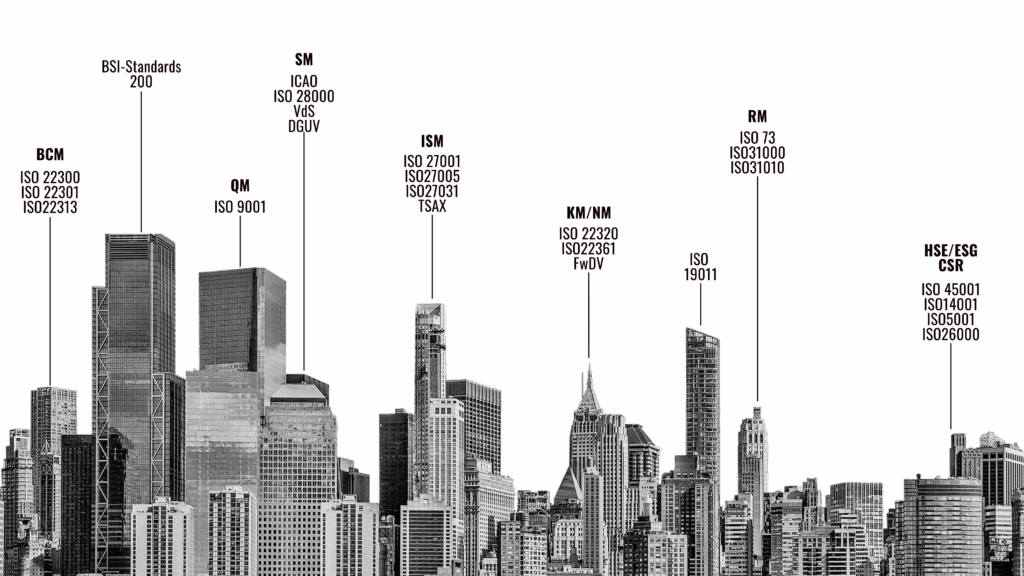

Resilienz-Community und Standards als Orientierungsrahmen

Die sogenannte Resilienz-Community bietet heute eine Vielzahl an Orientierungen: internationale Normen wie ISO 22301 (Business Continuity Management), ISO/IEC 27001 (Informationssicherheit) oder ISO 22316 (Organizational Resilience), branchenspezifische Standards wie NIS 2, nationale Leitfäden wie die BSI-Standards 200-4 oder regulatorische Anforderungen wie das KRITIS-Dachgesetz. Diese Vielfalt verdeutlicht die hohe Relevanz des Themas, birgt aber auch die Gefahr einer fragmentierten Umsetzung, wenn Organisationen lediglich einzelne Vorgaben isoliert betrachten. Entscheidend ist daher ein individueller Ansatz, der auf die jeweilige Organisation zugeschnitten ist. Nur wenn die Systeme ganzheitlich aufeinander abgestimmt werden, entsteht ein Resilienzkonzept, das nicht nur einzelne Normen erfüllt, sondern im Sinne eines Gesamtsystems auch die Anforderungen aus anderen relevanten Managementsystemen berücksichtigt und integriert. So gelingt es, den unterschiedlichen Regelwerken gerecht zu werden und gleichzeitig ein für die Organisation passendes, bewusst gestaltetes Resilienzsystem aufzubauen.

Vom Ereignis zur Wiederherstellung – das Zusammenspiel von BCM, Notfall- und Krisenmanagement

Ein Schadensereignis entsteht selten aus dem Nichts. Zwischen der Vorbereitung, der akuten Reaktion und der anschließenden Wiederherstellung liegt ein klar strukturierter Ablauf, in dem das Business Continuity Management (BCM), das Notfallmanagement und das Krisenmanagement jeweils unterschiedliche, aber ineinandergreifende Rollen übernehmen.

Vor dem Ereignis – Vorbereitung durch das Business Continuity Management

Das BCM sorgt in der Preparation-Phase dafür, dass Organisationen auf potenzielle Störungen vorbereitet sind. Dazu gehören die Durchführung von Business Impact Analysen (BIA), die Identifikation zeitkritischer Prozesse und die Definition von Recovery-Zielen (RTO/MTPD).

Ziel ist es, Strukturen, Strategien und Abläufe so vorzubereiten, dass im Ernstfall schnell reagiert und die Wiederherstellungszeit möglichst gering gehalten werden kann – idealerweise unterhalb des tragbaren Ausfallniveaus.

Mit anderen Worten: BCM schafft das Fundament, damit Störungen keine Krisen werden.

Beim Eintritt des Ereignisses – Rolle des Notfallmanagements

Tritt ein Ereignis ein, steht zunächst das Notfallmanagement im Vordergrund. Es übernimmt die Sofortmaßnahmen zur Gefahrenabwehr und Stabilisierung der Situation. Dazu zählen etwa Evakuierungen, technische Sicherungsmaßnahmen oder erste Kommunikationsschritte. Das Notfallmanagement handelt operativ, taktisch und unmittelbar – es verhindert Eskalation und schützt Menschen, Umwelt und Sachwerte.

Bei Eskalation – Übergang zum Krisenmanagement

Wenn der Vorfall über das operative hinausgeht, also strategische Entscheidungen oder organisationweite Steuerungerforderlich werden, übernimmt das Krisenmanagement. Es bewertet die Lage, trifft Entscheidungen, priorisiert Maßnahmen und steuert die Kommunikation nach innen und außen.

Das Ziel: Schadensbegrenzung, Koordination aller Beteiligten und Führung unter Unsicherheit.

Das Krisenmanagement ist damit der zentrale Steuerungsmechanismus in der akuten Phase – es verbindet taktisches Handeln mit strategischer Entscheidungsfähigkeit.

Nach der Stabilisierung – Rückkehr durch Business Continuity Management

Sobald die Lage stabilisiert ist, tritt das BCM wieder stärker in den Vordergrund.

Jetzt beginnt die Wiederherstellungsphase: Prozesse werden gemäß den festgelegten Wiederanlaufstrategienreaktiviert, Systeme und Ressourcen schrittweise wieder hochgefahren und der Übergang zum Normalbetrieb organisiert.

Das BCM stellt sicher, dass geschäftskritische Abläufe innerhalb der festgelegten RTO-Zeiten wieder funktionsfähig sind und die Organisation zurück in den stabilen Betriebszustand findet – das sogenannte „Business as Usual“.

Nach dem Ereignis – Lernen und Härten

Abgeschlossen ist der Prozess erst, wenn die Organisation lernt. Nach jeder Störung oder Krise werden die Erfahrungen ausgewertet, Schwachstellen analysiert und Verbesserungsmaßnahmen abgeleitet.

So schließt sich der Kreis des BCM-Lifecycles:

> Aus Erfahrungen werden Anpassungen, und aus Anpassungen entsteht Resilienz.

Fazit

BCM, Notfallmanagement und Krisenmanagement bilden gemeinsam ein integriertes Gesamtsystem. Während das BCM vorbereitet, das Notfallmanagement stabilisiert und das Krisenmanagement steuert, sorgt die Wiederanlaufphase für Kontinuität und Vertrauen. Nur wenn diese Disziplinen nahtlos ineinandergreifen, können Organisationen Störungen bewältigen, daraus lernen und gestärkt hervorgehen.

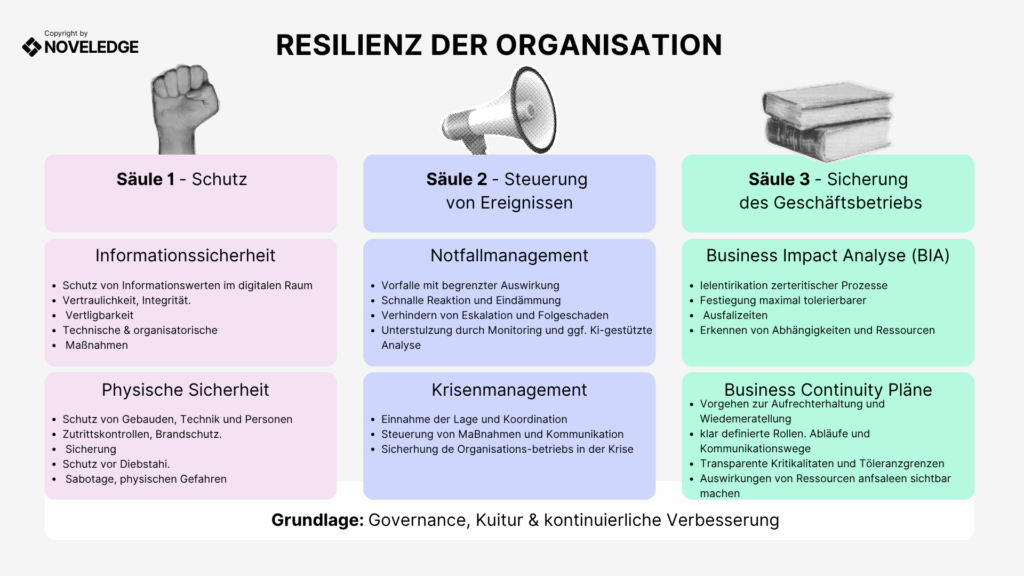

Säulen der organisatorischen Resilienz

Von Informationssicherheit bis Business Continuity Management

Resilienz – ob wir sie nun als organisatorische oder, wie du es nennst, als oratorische Resilienz verstehen – beschreibt die Fähigkeit einer Organisation, trotz Störungen handlungsfähig zu bleiben, sich anzupassen und möglichst schnell in einen tragfähigen Betrieb zurückzukehren.

Damit das nicht nur ein Schlagwort bleibt, braucht Resilienz ein klares Fundament. In deinem Ansatz setzen sich die wesentlichen Säulen aus folgenden Elementen zusammen:

- Informations- und Cybersicherheit

- Physische Sicherheit

- Notfallmanagement

- Krisenmanagement

- Business Continuity Management (BCM)

Diese Bausteine lassen sich sinnvoll zu drei übergeordneten Säulen bündeln:

- Schutz (digitale und physische Sicherheit)

- Steuerung von Ereignissen (Notfall- und Krisenmanagement)

- Sicherung des Geschäftsbetriebs (Business Continuity Management)

1. Säule: Schutz – Informationssicherheit und physische Sicherheit

Informations- und Cybersicherheit zum Schutz im digitalen Raum

Informationssicherheit und Cybersicherheit bilden die erste Schicht der Abwehr. Ziel ist es, konkrete Risiken und Bedrohungen im digitalen Raum so zu beherrschen, dass Vertraulichkeit, Integrität und Verfügbarkeit von Informationen gewährleistet bleiben.

Dazu gehören etwa:

- ein Informationssicherheits-Managementsystem (ISMS)

- technische Maßnahmen (Firewalls, Verschlüsselung, Zugriffskontrollen, Monitoring)

- organisatorische Maßnahmen (Richtlinien, Rollen, Schulungen, Sensibilisierung)

- Prozesse zur Erkennung und Behandlung von Sicherheitsvorfällen (Incident Handling)

Cybersicherheit adressiert dabei verstärkt die externen Bedrohungen wie Malware, Phishing, Ransomware oder gezielte Angriffe. Informationssicherheit umfasst darüber hinaus auch interne Risiken, Fehlkonfigurationen, menschliche Fehler und den Schutz von Informationswerten unabhängig vom Medium.

Physische Sicherheit als Pendant im realen Raum

Als Pendant zur digitalen Sicherheit sorgt die physische Sicherheit dafür, dass Menschen, Gebäude, Technik und Infrastrukturen vor konkreten Gefahren geschützt werden – etwa vor:

- unbefugtem Zutritt

- Sabotage und Diebstahl

- Feuer, Wasser, Stromausfall

- Naturereignissen oder baulichen Schäden

Zutrittskontrollen, Schließsysteme, Videoüberwachung im rechtlich zulässigen Rahmen, Brandschutzkonzepte, Notstromversorgung oder physisch getrennte Serverräume sind typische Maßnahmen.

Ergebnis dieser Säule:

Digitaler und physischer Schutz bilden gemeinsam ein grundlegendes Schutzniveau, auf dem alle weiteren Resilienzmaßnahmen aufbauen. Sie verhindern nicht jede Störung, reduzieren aber die Eintrittswahrscheinlichkeit und das potenzielle Schadensausmaß deutlich.

2. Säule: Steuerung von Ereignissen – Notfallmanagement und Krisenmanagement

Selbst das beste Schutzkonzept kann nicht alle Ereignisse verhindern. Resilienz bedeutet daher auch, Störungen aktiv zu steuern, wenn sie eintreten. Hier kommen Notfallmanagement und Krisenmanagement ins Spiel.

Notfallmanagement: Handeln bei Vorfällen mit begrenzter Auswirkung

Das Notfallmanagement adressiert Vorfälle mit geringeren oder begrenzten Auswirkungen, die trotzdem ein zielgerichtetes, rasches Handeln erfordern, um:

- das Schadensausmaß zu begrenzen,

- Kettenreaktionen zu verhindern und

- möglichst schnell wieder in einen stabilen Zustand zu kommen.

Beispiele:

- Ausfall einer einzelnen Anwendung

- lokal begrenzte IT-Störung

- kurzzeitige Unterbrechung einer Versorgung (z. B. Stromflackern mit Folgen für Systeme)

- Sicherheitsvorfall mit zunächst überschaubarem Scope

Hier geht es um:

- strukturierte Erstbewertung („Ist das noch ein Incident, oder schon eine Krise?“)

- schnelle Eindämmung (Containment)

- technische und organisatorische Sofortmaßnahmen

- klare Kommunikationswege

Moderne Ansätze können hier KI-gestützte Überwachung und Analyse nutzen, um Auffälligkeiten früher zu erkennen, Muster schneller zu identifizieren und so noch gezielter eingreifen zu können. KI ersetzt dabei nicht die Verantwortung, unterstützt aber bei Erkennung, Priorisierung und Dokumentation.

Krisenmanagement: Die Einnahme und Koordination in der Krise

Wenn ein Ereignis eine besondere Tragweite erreicht – etwa, weil mehrere Standorte betroffen sind, Menschen gefährdet sind, der Ruf der Organisation massiv bedroht ist oder kritische Prozesse großflächig ausfallen – sprechen wir von einer Krise.

Das Krisenmanagement übernimmt dann die Aufgabe,

- die Lage aktiv „einzunehmen“ – also Verantwortung und Steuerung zu übernehmen,

- Entscheidungen zu bündeln und zu priorisieren,

- die Koordination aller beteiligten Bereiche sicherzustellen,

- die Kommunikation nach innen und außen zu steuern,

- den Organisationsbetrieb soweit wie möglich aufrechtzuerhalten,

- und einen Weg zurück in einen tragfähigen Normalbetrieb zu gestalten.

Krisenstäbe, klar definierte Rollen, strukturierte Lagebilder, Entscheidungsgrundlagen und ein geübtes Zusammenspiel von Fachbereichen sind hier entscheidend. Notfallmanagement und Krisenmanagement greifen ineinander: Das Notfallmanagement erkennt und eskaliert, das Krisenmanagement steuert und priorisiert.

3. Säule: Sicherung des Geschäftsbetriebs – Business Continuity Management (BCM)

Während Informationssicherheit und physische Sicherheit primär präventiv wirken und Notfall- und Krisenmanagement auf Ereignissteuerung fokussieren, geht das Business Continuity Management noch einen Schritt weiter:

Es akzeptiert, dass trotz aller Maßnahmen unvorhersehbare Umstände eintreten und zentrale Prozesse beeinträchtigen können – und gestaltet bewusst die Fähigkeit zur Aufrechterhaltung oder schnellen Wiederherstellung kritischer Abläufe.

All-Gefahren-Ansatz und zeitkritische Prozesse

BCM verfolgt einen All-Gefahren-Ansatz: Nicht das konkrete Szenario steht im Vordergrund, sondern die Auswirkungen auf die zeitkritischen Prozesse der Organisation.

Kerninstrument ist die Business Impact Analyse (BIA). Sie identifiziert:

- welche Prozesse für die Organisation kritisch sind,

- ab wann ein Ausfall nicht mehr tragbar ist (maximale tolerierbare Ausfallzeit, MTPD),

- welche Wiederanlaufzeiten (RTO) für Prozesse und Ressourcen erforderlich sind,

- welche Ressourcen (IT, Gebäude, Menschen, Lieferanten, Infrastruktur) für diese Prozesse notwendig sind,

- und welche Abhängigkeiten zwischen Prozessen und Ressourcen bestehen.

Damit stellt BCM sicher, dass nicht nur abstrakt „Risiken“ betrachtet werden, sondern konkrete Auswirkungen auf den Geschäfts- bzw. Organisationsbetrieb.

Business Continuity Pläne als strukturierte Anlaufhilfe

Auf Basis der BIA werden Business Continuity Pläne (BC-Pläne) erstellt. Sie beinhalten:

- klare Handlungsanweisungen für den Betrieb im Notmodus,

- Priorisierung von Prozessen und Ressourcen,

- definierte Wiederanlaufstrategien (z. B. Ausweichstandorte, manuelle Ersatzprozesse, alternative Lieferwege),

- Rollen und Verantwortlichkeiten,

- Kommunikations- und Eskalationswege.

Diese Pläne sind kein Selbstzweck, sondern dienen:

- der operativen Handlungsfähigkeit in der Störung,

- der koordinierten Wiederherstellung vor Erreichen des Untragbarkeitsniveaus,

- und als qualifizierte Entscheidungsgrundlage für das Krisenmanagement.

Entscheidungsunterstützung für das Krisenmanagement

Durch die BIA kennt die Organisation:

- ihre kritischsten Prozesse,

- die zulässige Ausfallzeit je Prozess,

- und die Abhängigkeiten zu Ressourcen und anderen Prozessen.

Für das Krisenmanagement bedeutet das:

Es kann im Ereignisfall fundiert entscheiden, welche Ressourcen priorisiert werden müssen, welche Maßnahmen welchen Effekt auf welche Prozesse haben und wie sich ein Ausfall an einer Stelle durch die Organisation fortpflanzt.

Damit wird BCM zum Bindeglied zwischen präventiver Sicherheit (digital und physisch) und reaktiver Steuerung (Notfall- und Krisenmanagement). Es füllt genau die Lücke, die entsteht, wenn trotz aller Schutzmaßnahmen ein Impacteintritt.

Fazit: Resilienz ist mehr als „nur“ Sicherheit

Die drei Säulen – Schutz, Steuerung von Ereignissen und Sicherung des Geschäftsbetriebs – machen deutlich:

- Informations- und physische Sicherheit reduzieren Risiken und Bedrohungen, können sie aber nicht vollständig ausschließen.

- Notfall- und Krisenmanagement sorgen dafür, dass eine Organisation bei Störungen nicht in Schockstarre verfällt, sondern aktiv steuert, koordiniert und kommuniziert.

- Business Continuity Management stellt sicher, dass zeitkritische Prozesse auch unter außergewöhnlichen Bedingungen aufrechterhalten oder schnell wiederhergestellt werden – strukturiert, koordiniert und an zuvor definierte Toleranzgrenzen gebunden.

Zusammengenommen entsteht so eine belastbare Resilienzarchitektur, die:

- sowohl den digitalen als auch den physischen Raum abdeckt,

- sowohl kleine Störungen als auch große Krisen adressiert,

- und dem Management eine belastbare Grundlage für Entscheidungen bietet.

Wenn Sie Unterstützung bei der Anpassung oder Einführung von Management-Systemen benötigen – sei es Business Continuity, Risikomanagement oder Informationssicherheit – können Sie auf die Expertise unseres Netzwerks zurückgreifen. Gemeinsam entwickeln wir Lösungen, die individuell zu Ihrer Organisation passen und praxisnah umsetzbar sind.

Jetzt Unterstützung sichern!